NAT 策略的区域选择基于 NAT 前地址区域

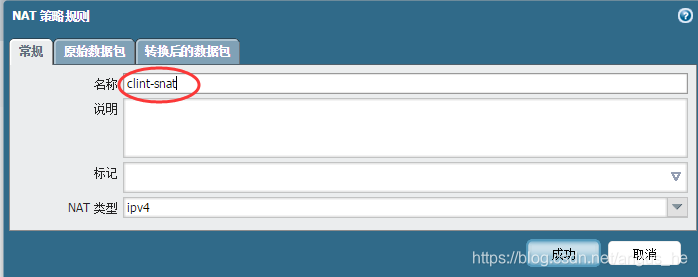

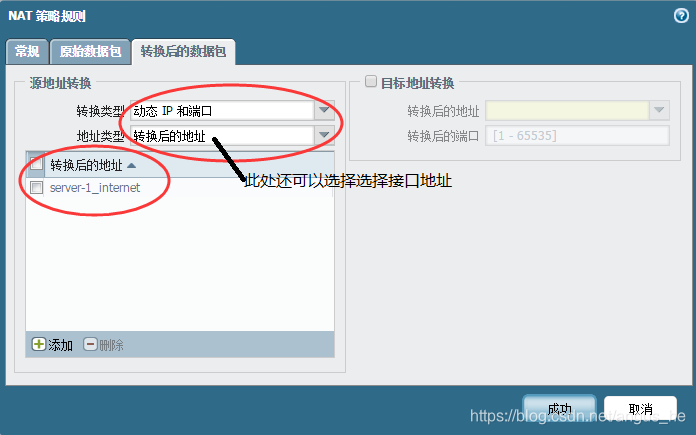

1、snat,主要用于防火墙内部用户访问外网

举例如下所示:

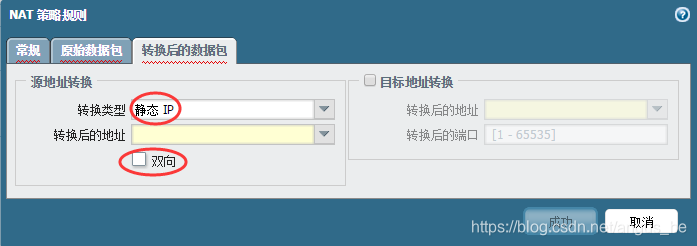

ps:在源地址转换中,转换类型有静态ip,在这种情况下,内部的一个服务器私有地址被转为一个公网地址来上网;如果勾选了双向,外部用户可以通过该公网地址来访问内部的服务器。但是静态ip模式的优先级比较低,如果想让该策略生效,需要把该策略放到最前面。

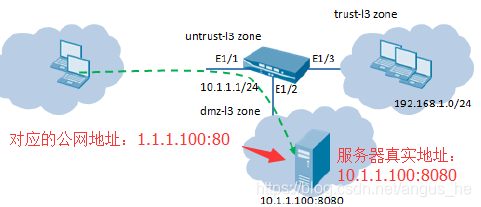

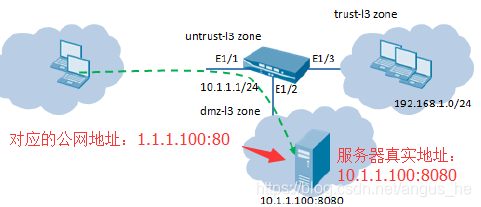

使用场景如下图所示:

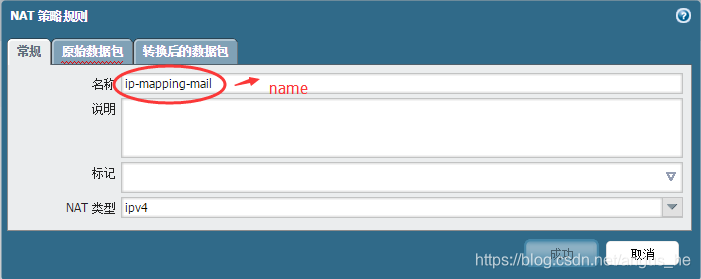

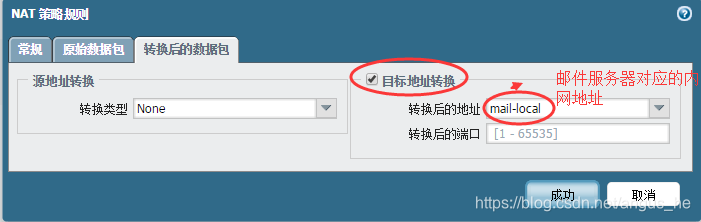

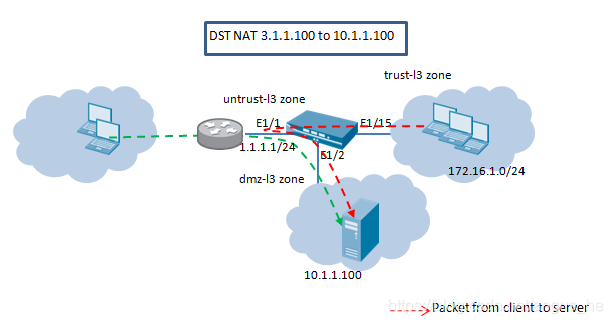

2、dnat(ip mapping),将某一个公网地址单独的映射给内部的某一台服务器。

在做dnat时,区域基于nat前 地址所在的区域。源区域一般为untrust,目标区域要使用驻留公共 IP 地址的区域(即untrust)来配置 NAT 策略,在这种情况下,源和目标区域将是相同的。

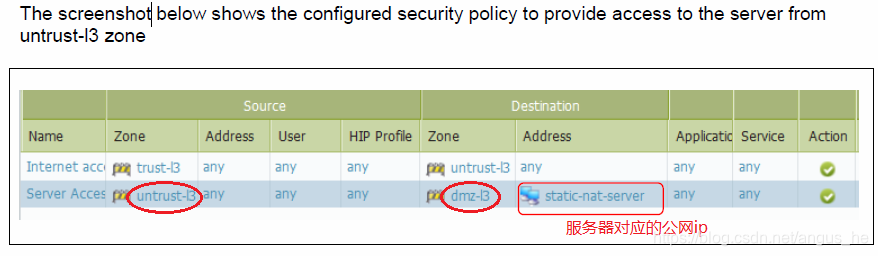

配置完dnat后,还需要配置相应的放行策略,如下图所示,源zone为untrust,目的zone为dmz,目的ip为服务器映射的公网地址。

3、dnat(port mapping),将某一个公网地址的不同端口映射给内部的不同服务器的不同端口。

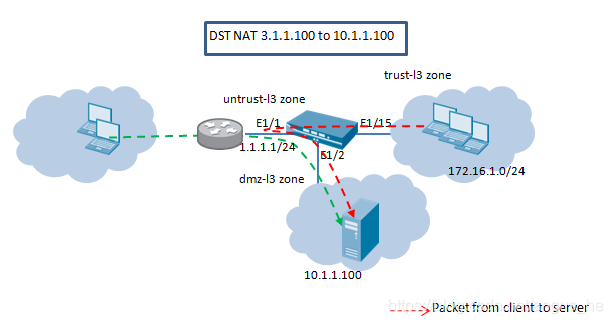

4、dnat(内部用户通过公网地址访问内部服务器)

trust用户也通过访问3.1.1.100来访问内部服务器。

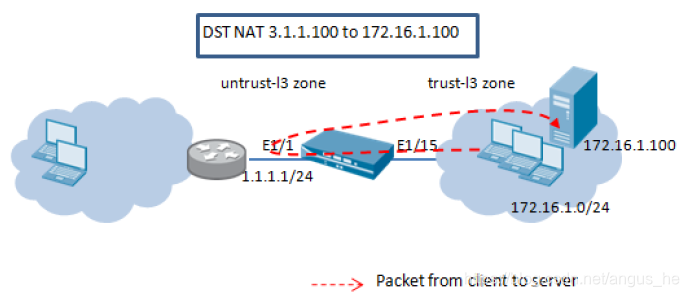

5、dnat(server和内部用户都在trust区域)

默认trust-trust为放行的。

ps:在monitor>日志>通信,可以查看通信日志的情况(nat和策略的放行或拒绝动作),在命令行里使用:show session all也可以查看。

pps:使用show running nat-policy可以在命令行里查看nat策略的配置情况。

在dnat中policy和nat相互影响,在配置nat和policy时最常见的错误是zone和ip 对象的确定。在dnat中地址一般指的是数据包中原始的ip地址,即转换之前的地址;在dnat中目的区域基于nat前 地址所在的区域,即被访问的公网ip所在的区域。

在安全策略(policy)中,地址和服务值得也是数据包中原始的ip地址和端口,即转换之前的地址;然而,在安全策略(policy)中目的区域指的是最终被访问的主机所在的区域。